Cellebrite – Spyware al servei de regimenes repressius

Compartir

Nom de l'Empresa

Sector econòmic

Vigilancia

Sector econòmic (Detall)

Descripció breu del projecte econòmic

Cellebrite és una empresa líder en anàlisi forense digital fundada en 1999, Israel molt popular entre les agències governamentals i els Estats[1]. En l’actualitat, l’empresa és una filial de la japonesa Sun Corporation des de 2007[2] i principalment es dedica a explotar les vulnerabilitats de dispositius mòbils per a extreure tot tipus de dades.

El dispositiu més estès i famós de l’empresa, el UFED (Universal Forensic Extraction Device), és capaç d’accedir i extreure dades d’una àmplia gamma de dispositius digitals per a recopilar tot tipus d’informació personal (converses, missatgeria, localització…).

En línia amb l’estratègia d’alguns països europeus que utilitzen cada vegada més la vigilància de “telèfons intel·ligents” per a controlar els moviments dels sol·licitants d’asil, Cellebrite va arribar a un acord amb Interpol en el 2016 per a utilitzar la seva tecnologia per a identificar activitats sospitoses abans de l’arribada d’una persona i rastrejar la seva a través del seu dispositiu per a identificar rastres d’activitats il·lícites[3].

[1] Fitxa de Cellebrite. En línia en: opencorporates.com/companies/il/512766577

[2] Center for International Economic Collaboration. Sun Corporation. En línia en:www.cfiec.jp/en/2020/sun-denshi/

[3] Interpol (2016) Aceurdo entre l’agència europea i Cellebrite. En línia en: www.interpol.int/es/noticias-y-acontecimientos/noticias/2016/interpol-agreement-with-cellebrite-strengthens-efforts-in-combating-cybercrime

Drets vulnerats

Complicitat / influència en conflictes armats, ocu..., Criminalització / campanyes de des-legitimació, Atacs contra la integritat física i emocional

Font

Normativa vulnerada

Recentment, Signal va realitzar un descobriment en el qual mostrava grans vulnerabilitats del programari de Cellebrite en permetre que qualsevol persona pugui executar codi arbitrari per a modificar els informes que produeix el programari[1].

Aquesta vulnerabilitat demostra que en mans irresponsables i/o malicioses, el programari de Cellebrite pot convertir-se en una eina de violació de drets humans, encara que la companyia ja hagi reparat la vulnerabilitat, deixa un indici de dubte en què aquest fet pugui tornar a ocórrer.

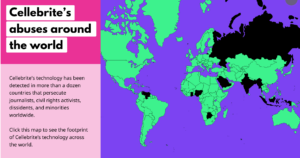

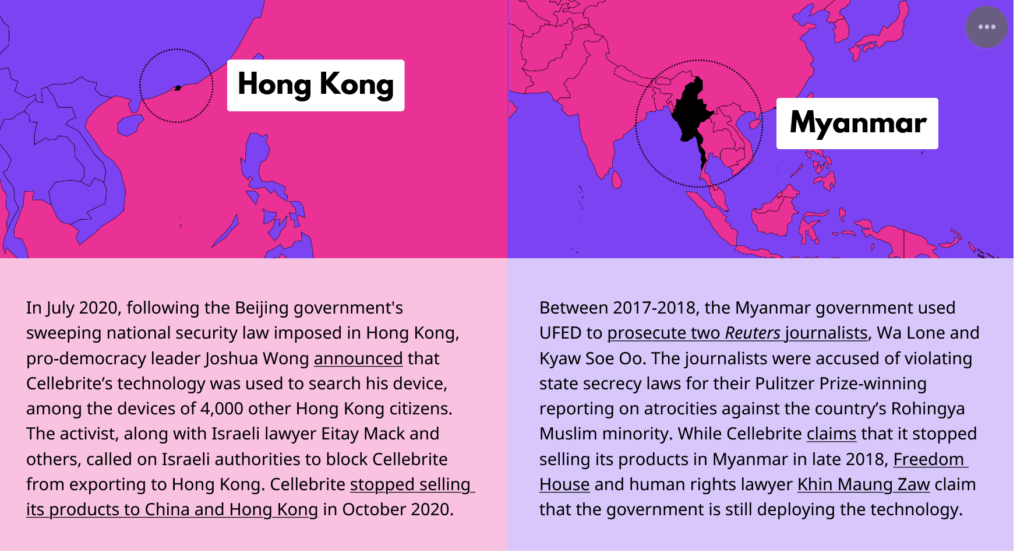

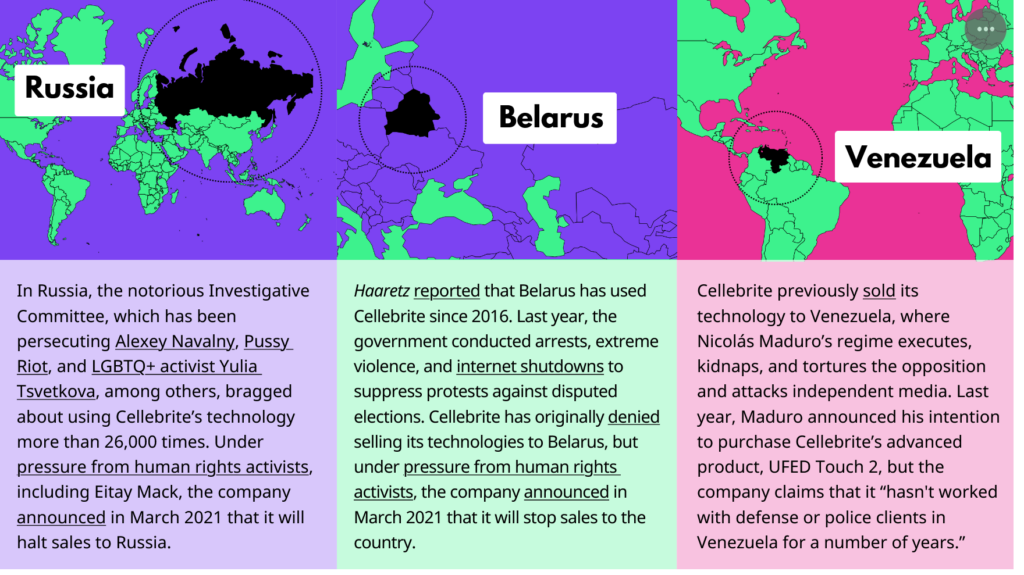

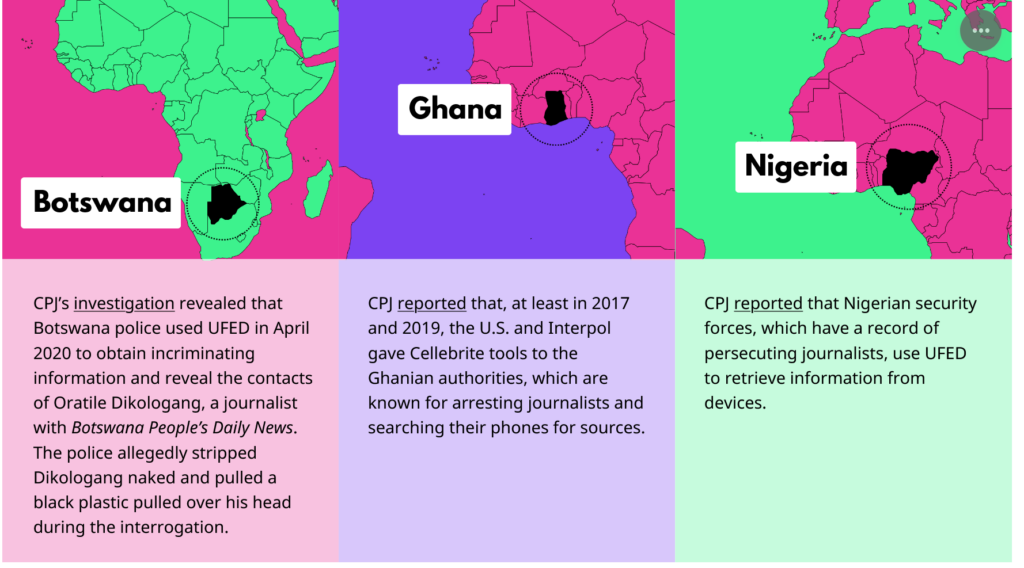

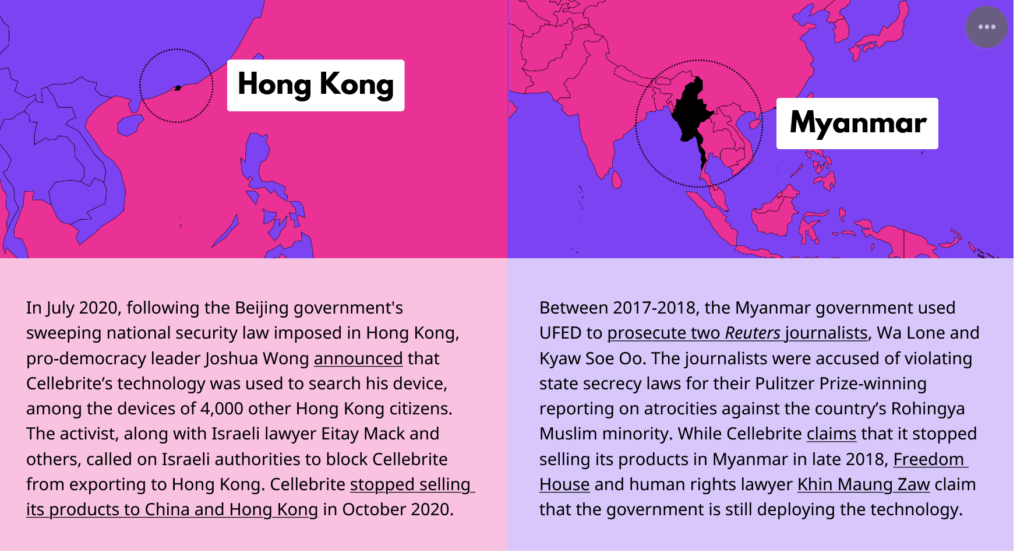

De fet, Cellebrite ha venut la seva tecnologia a règims on la repressió és una constant. Estats com la Xina l’han utilitzat contra almenys 4.000 manifestants i dissidents[2].

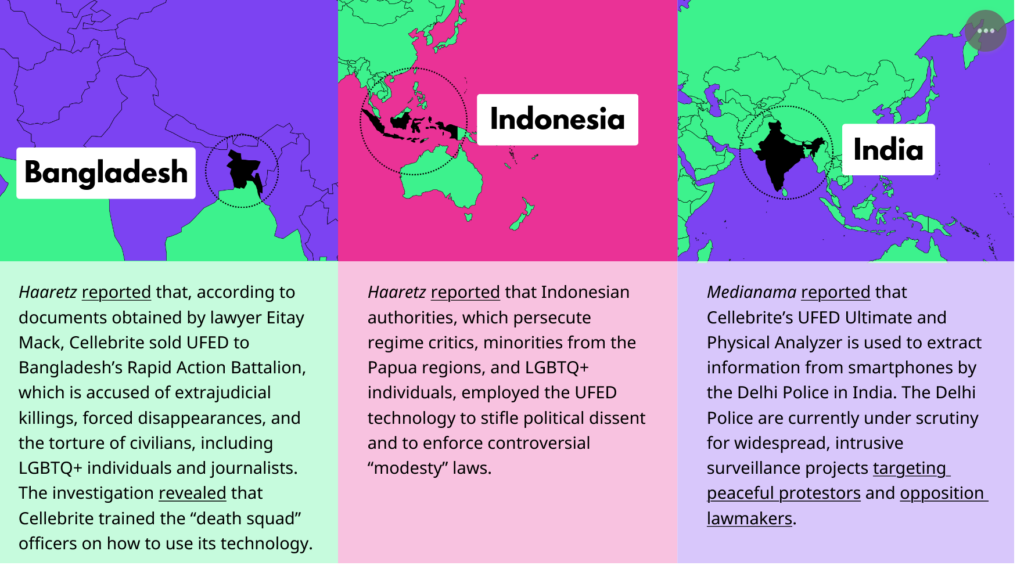

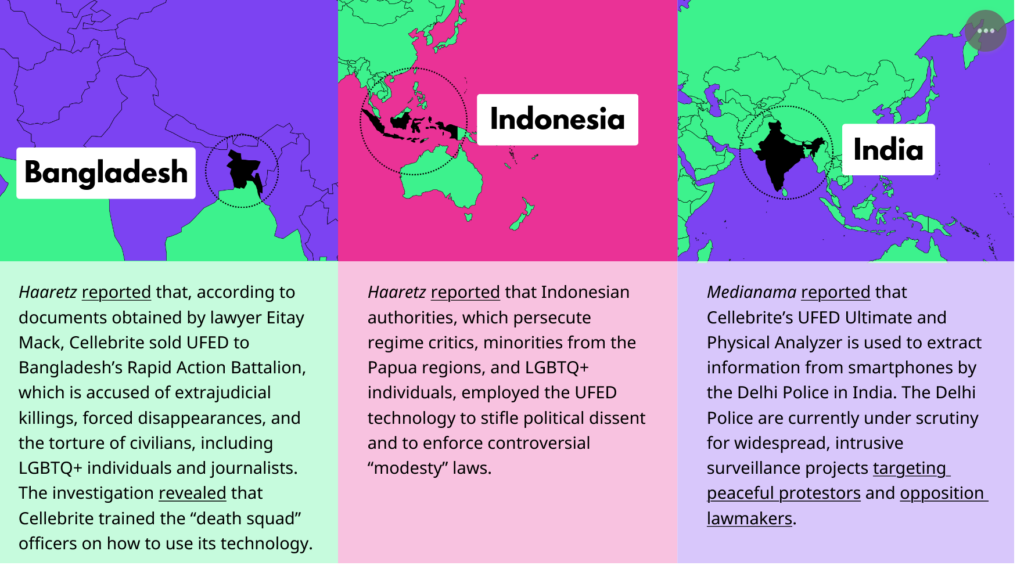

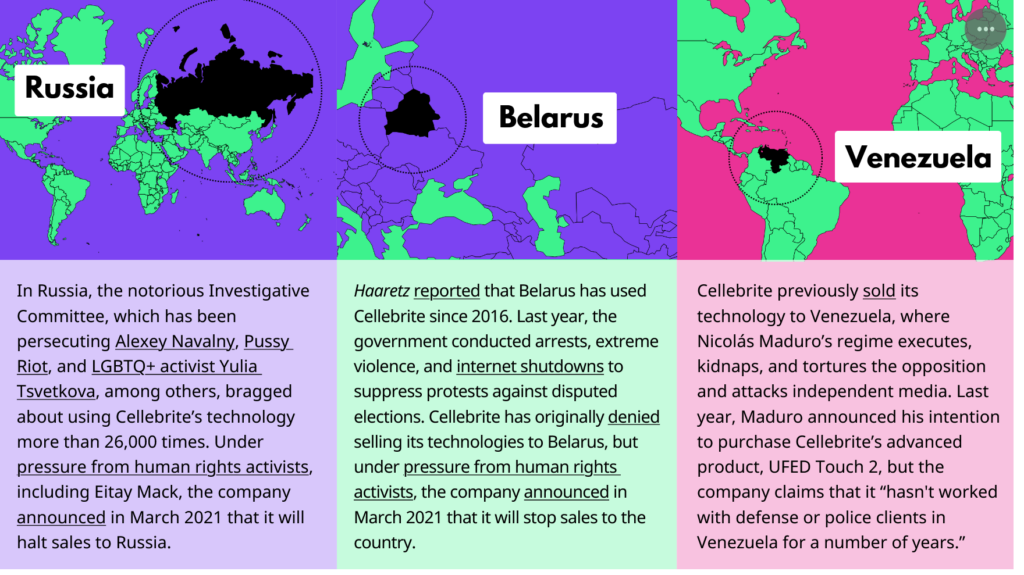

Segons Motherboard, alguns dels països als quals Cellebrite ha venut els seus productes i en els quals el respecte als Drets Humans no està garantit, són Bangladesh, Rússia, Emirates Àrabs Units i Turquia[3].

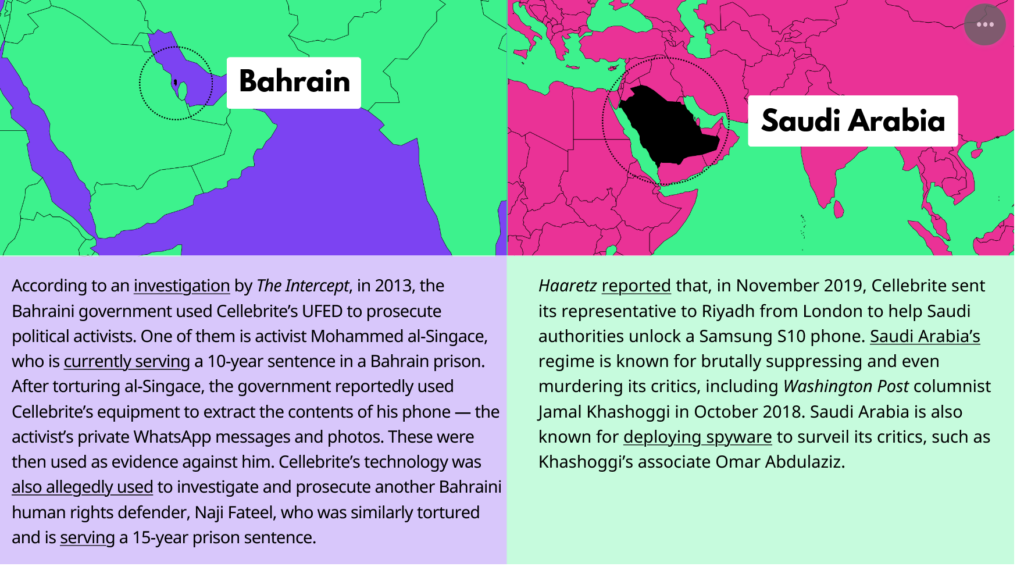

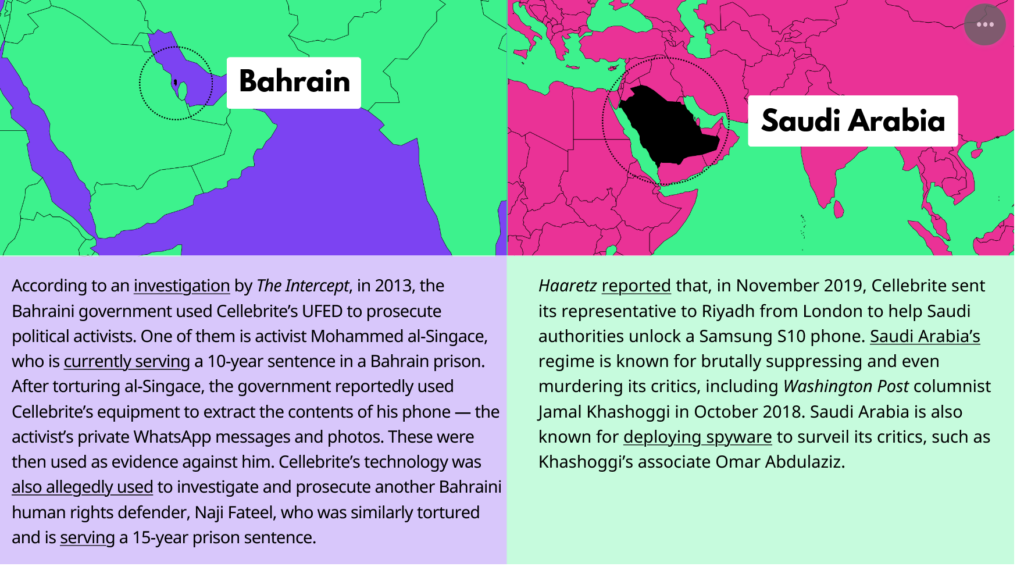

Un dels casos més preocupants i que va ser investigat per Bahrain Watch i The Intercept es va donar en 2013 quan gràcies al producte UFED de Cellebrite, les autoritats de Bahrain van trobar “proves” per a extreure converses privades i informació del telèfon mòbil d’un activista polític, Abdali al-Singace, que va ser torturat sota custòdia i condemnat a 5 anys de presó[4].

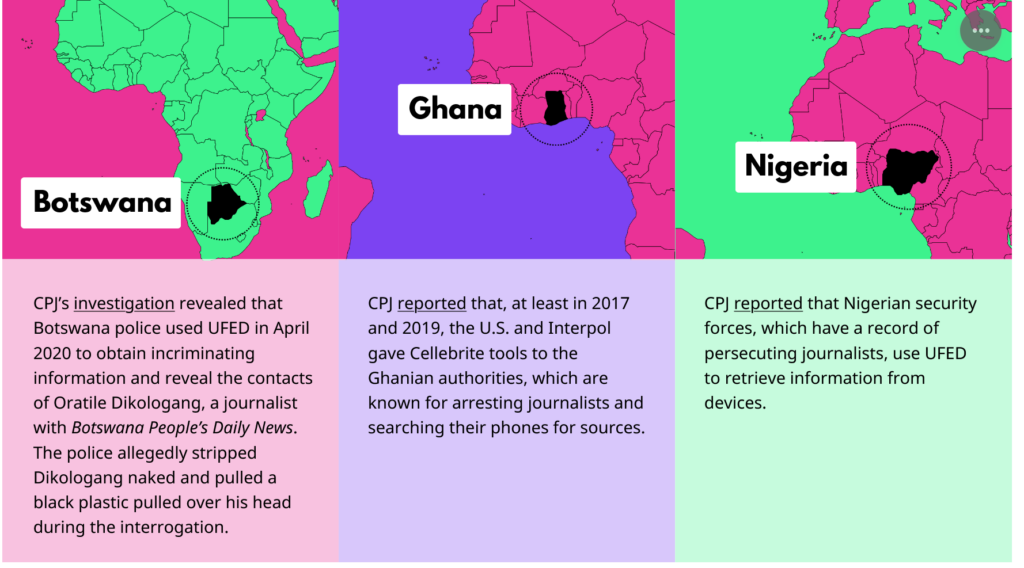

Imatge de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

Imatge de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

Imatge de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

Imatge de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

Imatge de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

Imatge de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

[1] Signal (Abril 2021). Exploiting vulnerabilities in Cellebrite UFED and Physical Analyzer from an app’s perspective. En línia en: signal.org/blog/cellebrite-vulnerabilities/

[2] MIT Technology Review. Israeli phone hacking company façs court fight over salis to Hong Kong. En línia en: www.technologyreview.com/2020/08/25/1007617/israeli-phone-hacking-company-faces-court-fight-over-sales-to-hong-kong/

[3] Motherboard (VICE). Cellebrite sold phone hacking tech to repressive regemegues. En línia en: www.vice.com/en/article/aekqjj/cellebrite-sold-phone-hacking-tech-to-repressive-regimes-data-suggests

Electronic Intifada. Bangladesh bought spyware’s from Israel’s Cellebrite. En línia en: electronicintifada.net/blogs/tamara-nassar/bangladesh-bought-spyware-israels-cellebrite

[4] The Intercept (2016). Phone cracking cellebrite programari used to prosecute tortured dissident. En línia: theintercept.com/2016/12/08/phone-cracking-cellebrite-software-used-to-prosecute-tortured-dissident/

Uno de los casos más preocupantes y que fue investigado por Bahrein Watch y The Intercept se dio en 2013 cuando gracias al producto UFED de Cellebrite, las autoridades de Bahréin encontraron “pruebas” para extraer conversaciones privadas e información del teléfono móvil de un activista político, Abdali al-Singace, que fue torturado bajo custodia y condenado a 5 años de prisión[4].

Imagen de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

Imagen de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

Imagen de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

Imagen de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

Imagen de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

Imagen de Acces Now: https://www.accessnow.org/what-spy-firm-cellebrite-cant-hide-from-investors/

[1] Signal (Abril 2021). Exploiting vulnerabilities in Cellebrite UFED and Physical Analyzer from an app’s perspective. Online en: signal.org/blog/cellebrite-vulnerabilities/

[2] MIT Technology Review. Israeli phone hacking company faces court fight over sales to Hong Kong. Online en: www.technologyreview.com/2020/08/25/1007617/israeli-phone-hacking-company-faces-court-fight-over-sales-to-hong-kong/

[3] Motherboard (VICE). Cellebrite sold phone hacking tech to repressive regimes. Online en: www.vice.com/en/article/aekqjj/cellebrite-sold-phone-hacking-tech-to-repressive-regimes-data-suggests

Electronic Intifada. Bangladesh bought spyware’s from Israel’s Cellebrite. Online en: electronicintifada.net/blogs/tamara-nassar/bangladesh-bought-spyware-israels-cellebrite

[4] The Intercept (2016). Phone cracking cellebrite software used to prosecute tortured dissident. Online: theintercept.com/2016/12/08/phone-cracking-cellebrite-software-used-to-prosecute-tortured-dissident/

L'empresa espanyola és directament responsable de la violació

Indirectament

L'Estat Nacional és responsable per acció o omissió

Per acció

L'Estat Nacional és responsable per acció o omissió (Detall)

Cellebrite és coneguda principalment pel seu producte estrella, l’Universal Forensic Extraction Device (UFED),que desbloqueja telèfons mòbils i altres dispositius saltant-se el xifratge i les contrasenyes del dispositiu. Segons l’empresa matriu Japanese Sun Corporation, des del desenvolupament del producte, s’han venut més de 60.000 llicències d’utilització de UFED, moltes d’elles a Forces i Cossos de Seguretat en més de 150 països.

A Espanya, els productes de Cellebrite han estat utilitzats pel Servei de Criminalística de la Guàrdia Civil[1] en el cas de Diana Quer, la jove que va ser assassinada a Galícia a l’agost de 2016. També, es va acudir a Cellebrite per a poder accedir al mòbil encriptat de Josep Maria Jové, el exnúmero dos d’Oriol Junqueras i diputat electe d’ERC, considerat un dels cervells del 1-O[2].

A més, a Espanya, la utilització del programari de Cellebrite, forma part del currículum educatiu d’un curs d’especialització en ciberseguretat en entorns de les tecnologies de la informació, en el marc d’una formació professional de grau superior[3].

[1]Contracte de Cellebrite amb la Guàrdia Civil. En línia en: contrataciondelestado.es/wps/portal/!ut/p/b0/04_Sj9CPykssy0xPLMnMz0vMAfIjU1JTC3Iy87KtUlJLEnNyUuNzMpMzSxKTgQr0w_Wj9KMyU1zLcvQjS1UN_Cx9nLQLo8oDA72NQlzTItwrtR1tbfULcnMdATTuWwA!/

[2] O. Solé (2018). El exnúmero dos de Junqueras demana al jutge els detalls del desbloqueig del seu mòbil. El Diario.es. En línia en: www.eldiario.es/catalunya/politica/guardia-civil-alemania-junqueras-desbloquarlo_1_2859694.html

[3] Boletón Oficial de l’Estat. Característiques del Grau Superior. En línia en: www.boe.es/diario_boe/txt.php?id=boe-a-2020-4963